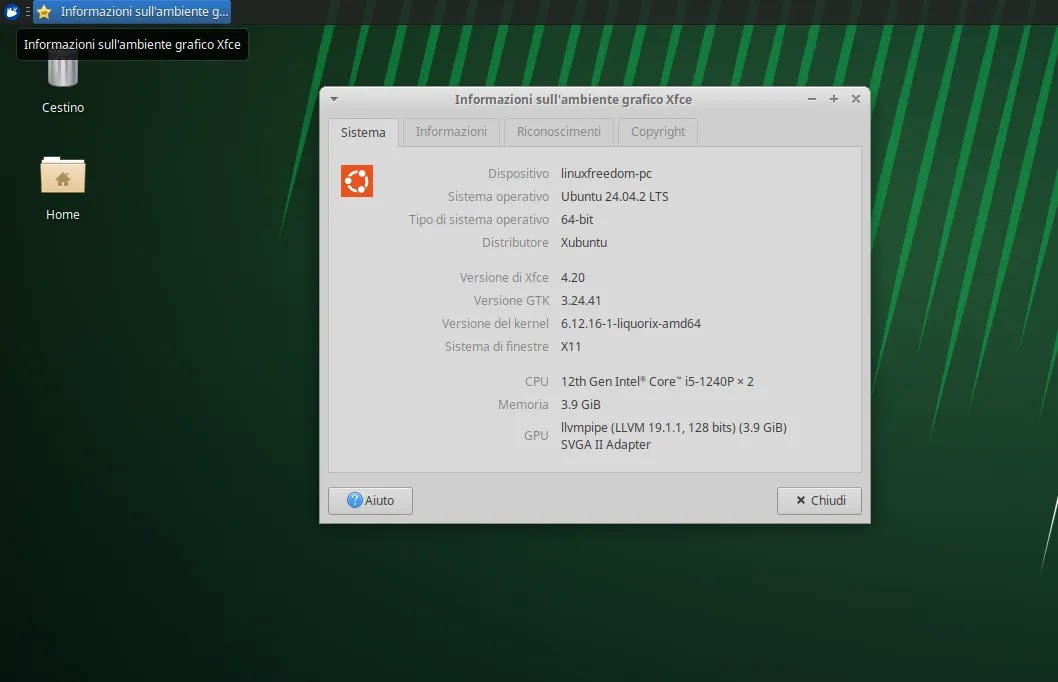

Vulnerabilità in Ubuntu: Elusione delle Restrizioni sugli Spazi di Nome Utente

Recentemente, gli esperti di sicurezza di Qualys hanno individuato tre metodi per eludere le restrizioni sugli spazi di nome utente introdotte in Ubuntu a partire dalla versione 23.10. Queste restrizioni mirano a impedire agli utenti senza privilegi di creare spazi di nome utente, una misura progettata per ridurre i rischi di sicurezza.

Gli spazi di nome utente sono una funzionalità di Linux che consente ai processi di accedere a sottosistemi del kernel con privilegi elevati, senza compromettere il sistema principale. Tuttavia, questa capacità può essere sfruttata per attacchi mirati, soprattutto in ambienti isolati come container o sandbox.

Metodi di elusione identificati:

- Utilizzo di aa-exec: La utility aa-exec, parte della base di Ubuntu, permette di applicare profili AppArmor a processi arbitrari, consentendo l’accesso agli spazi di nome utente.

- Uso di busybox: La shell busybox, inclusa di default in Ubuntu, possiede un profilo AppArmor che permette la creazione di spazi di nome utente con privilegi elevati.

- Variabile LD_PRELOAD: Questa tecnica sfrutta la variabile di ambiente LD_PRELOAD per iniettare librerie personalizzate in processi affidabili, superando le restrizioni.

Canonical ha riconosciuto la scoperta e sta lavorando per migliorare le protezioni di AppArmor, anche se non considera queste tecniche vere e proprie vulnerabilità. Gli utenti sono invitati a seguire le linee guida di mitigazione manuale fino al rilascio di aggiornamenti futuri.